ステップ1: VPC、ルートテーブル、サブネットの事前設定

今回のステップの概要とECサイトとの関連について

このステップでは、AWSでECサイトを構築するための基礎となる環境設定を行います。具体的には、ECサイトが動作するネットワーク環境(VPC、サブネット、ルートテーブル)の構築を行います。 これらの設定は、ECサイトを安全に運用するための「土台」となる部分です。例えるなら、お店を建てる前に、土地を整備して基礎工事をするようなものです。この基礎がしっかりしていないと、後から大きな問題が発生する可能性があります。

このステップで学ぶこと

リソースの関わりと構成説明

ステップ1で作成するリソースは、ECサイトの基盤となるネットワーク環境を構築するものです。それぞれのリソースがECサイトにどのように関わるのかを説明します。

VPCとECサイトの関わり

VPC「ec-site」は、ECサイト専用の仮想ネットワーク空間です。これにより、他のシステムから隔離された安全な環境でECサイトを運用できます。例えるなら、ショッピングモール全体の敷地のようなものです。

サブネットとECサイトの関わり

-

パブリックサブネット:ECサイトの「店舗フロア」に相当し、お客さん(インターネットユーザー)が直接アクセスできる場所です。ここにはWebサーバーなど、外部からアクセスされる必要があるリソースを配置します。

-

プライベートサブネット:ECサイトの「バックヤード」に相当し、お客さんが直接アクセスできない場所です。ここにはデータベースなど、セキュリティを重視するリソースを配置します。

インターネットゲートウェイとECサイトの関わり

インターネットゲートウェイは、ECサイトの「正面玄関」のような役割を果たします。これにより、インターネットユーザーがECサイトにアクセスできるようになります。

ルートテーブルとECサイトの関わり

ルートテーブルは、ECサイト内の「道路標識」のような役割を果たします。パブリックルートテーブルは「外部への道」を示し、プライベートルートテーブルは「内部だけの道」を示します。これにより、ECサイト内のトラフィックが適切に制御されます。

実際の手順

実際の手順では、たくさんの設定値を入力することになります。 本文中に設定値が指定されていない場合は、デフォルト値のまま作業を進めてください。

1. VPCの作成

VPC(Virtual Private Cloud)は、AWSクラウド内の仮想ネットワークです。これにより、ECサイトを安全に運用するための独立したネットワーク空間を作ることができます。

AWSでのVPC

論理的に隔離されたクラウド内のプライベートネットワーク空間です。

特徴:

- IPアドレス範囲を自由設定(CIDR表記:例 10.0.0.0/16)

- マルチAZ対応による高可用性設計

- セキュリティグループ・ネットワークACLによる多層防御

- インターネットゲートウェイ、NATゲートウェイでの外部接続制御

- VPCピアリング、Transit Gateway による複数VPC間接続

実装例:

VPC設計例:

IPアドレス範囲: 10.0.0.0/16 (65,536個のIPアドレス)

├── パブリックサブネット(AZ-a): 10.0.1.0/24 (254ホスト)

├── パブリックサブネット(AZ-b): 10.0.2.0/24 (254ホスト)

├── プライベートサブネット(AZ-a): 10.0.3.0/24 (254ホスト)

└── プライベートサブネット(AZ-b): 10.0.4.0/24 (254ホスト)さくらクラウドでの同等機能

「スイッチ + プライベートネットワーク」

- プライベートネットワーク:仮想的な専用ネットワーク

- ルーター:ネットワーク間の通信制御

- パケットフィルター:セキュリティ制御

設定例:

プライベートネットワーク設計:

ネットワークアドレス: 192.168.1.0/24

ルーター設定: インターネット接続用

パケットフィルタ: HTTP(80), HTTPS(443)のみ許可制約:

- AWSのような高度なネットワーク機能は限定的

- マルチゾーン構成の設計が複雑

オンプレミスでの同等技術

「物理的なネットワークインフラ + VLAN」

- VLAN(Virtual LAN):物理的なスイッチを論理分割

- ルーター:ネットワーク間のルーティング

- ファイアウォール:セキュリティ境界の制御

- スイッチ:同一ネットワーク内の通信

実装例:

# Cisco設定例

vlan 100

name DEVELOPMENT

vlan 200

name PRODUCTION

interface FastEthernet0/1

switchport mode access

switchport access vlan 100

interface GigabitEthernet0/1

ip address 192.168.100.1 255.255.255.0

description "Development Network Gateway"コスト・時間比較:

- AWS:数分で構築完了、従量課金

- オンプレミス:数週間〜数ヶ月、大きな初期投資

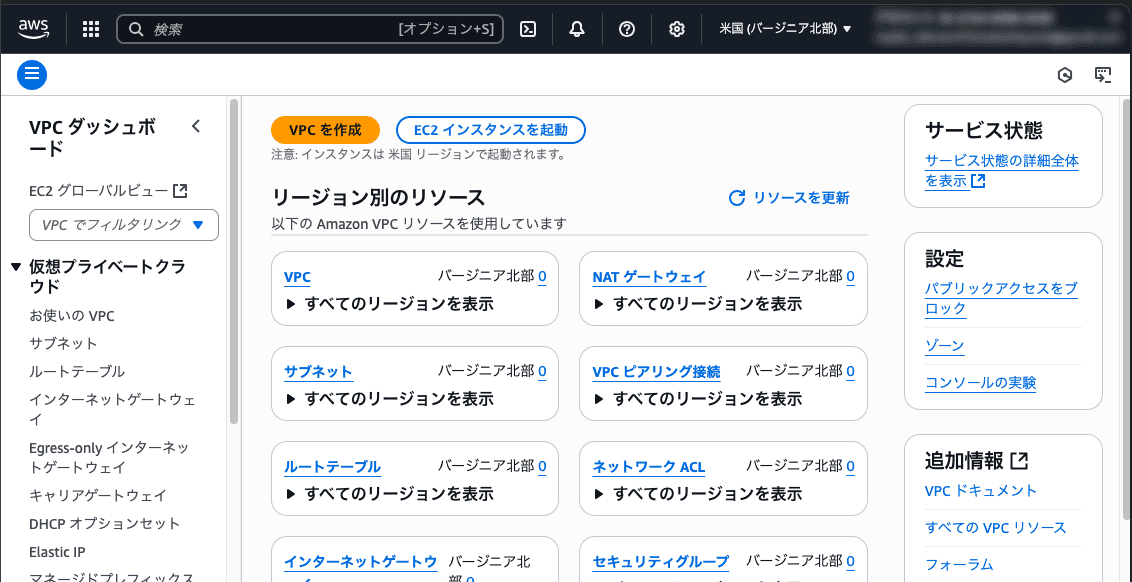

1-1. VPCダッシュボードにアクセス

-

画面右上でリージョンを「米国(バージニア北部)」にします。

-

画面上部の検索バーに「VPC」と入力し、表示される「VPC」をクリックします。

-

VPCダッシュボードが表示されます。

1-2. 新しいVPCの作成

- 左側のメニューから「VPC」をクリックします。

- 「VPCを作成」ボタンをクリックします。

【解説】VPC作成方法の選択肢

AWSでは、VPCを作成する際に2つのアプローチがあります:

- 「VPCなど」: VPCと関連リソース(サブネット、ゲートウェイなど)を一括作成

- 「VPCのみ」: VPC単体のみを作成し、後から個別にリソース(サブネット、ゲートウェイなど)を追加

学習段階では「VPCなど」を選択することで、以下が自動的に作成・設定され典型的なネットワーク構成を理解しやすくなります。

- サブネット(パブリック・プライベート)

- インターネットゲートウェイ

- NATゲートウェイ

- ルートテーブル

- セキュリティグループ

これにより、手動で各リソースを設定する際のミス(ルーティング設定漏れ、セキュリティ設定漏れなど)を防ぎ、ベストプラクティスに沿った構成が構築されます。

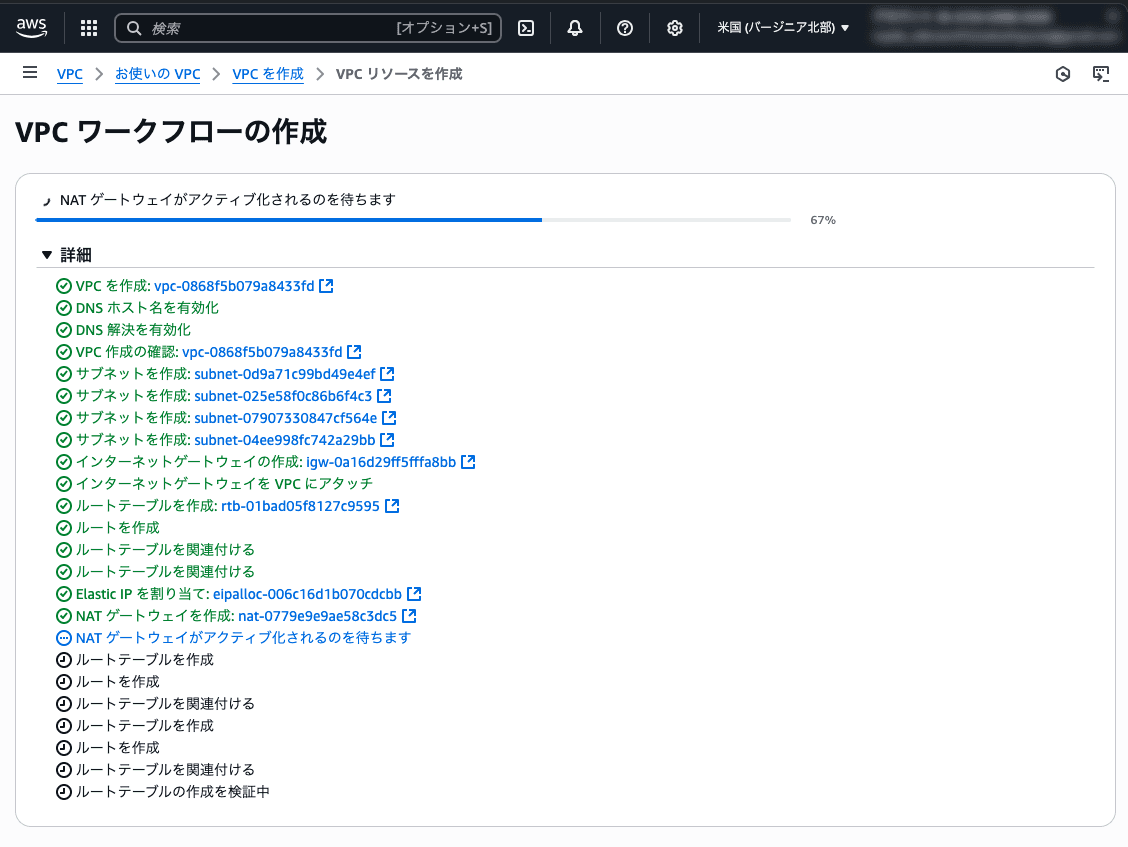

- 「VPCの設定」:

- リソースを作成:「VPCなど」を選択します。

- 名前タグの自動生成:「ec-site」と入力します。

- IPv4 CIDRブロック:「10.0.0.0/16」と入力します。(これはVPCで使用するIPアドレスの範囲です)

- テナンシー:「デフォルト」を選択します。

- アベイラビリティーゾーン(AZ)の数:「2」を選択します。(冗長性のため)

- 「AZ のカスタマイズ」をクリックして開きます。

- 「第1アベイラビリティーゾーン」に「use1-az1 (us-east-1a)」を選択します。

- 「第2アベイラビリティーゾーン」に「use1-az4 (us-east-1c)」を選択します。

- パブリックサブネットの数:「2」を選択します。(各AZに1つずつ)

- プライベートサブネットの数:「2」を選択します。(各AZに1つずつ)

- NATゲートウェイ:「1 AZ 内」を選択します。(学習目的の場合は可用性は必要ないため1つだけ作成します)

- VPCエンドポイント:「なし」を選択します。

- 「VPCを作成」ボタンをクリックします。

- 「VPCが正常に作成されました」というメッセージが表示されるまで待ちます(1〜2分程度)。

【解説】リソース命名の重要性

適切な命名規則は、以下の理由で重要です:

- 管理効率: 多数のリソースから目的のものを素早く特定可能

- コスト管理: タグベースでの課金分析

- 運用自動化: 名前パターンによるスクリプト処理

- チーム協業: 他のメンバーが理解しやすい構成

「ec-site」というプレフィックスにより、関連するすべてのリソースが体系的に命名されます。

【解説】CIDRブロック選択の考慮事項

「10.0.0.0/16」の選択理由:

- アドレス空間: 65,536個のIPアドレスを提供(10.0.0.0 〜 10.0.255.255)

- サブネット分割: 複数のサブネットに分割可能(例:/24サブネット256個)

- 将来拡張: ECサイトの成長に対応できる十分な余裕

- 衝突回避: プライベートIPアドレス範囲内での安全な選択

他の選択肢:

- 10.0.0.0/24: 256アドレス(小規模、拡張性限定)

- 172.16.0.0/16: 企業ネットワークでよく使用される範囲

- 192.168.0.0/16: 家庭用ルーターと衝突の可能性

【解説】テナンシーオプションの意味

- デフォルトテナンシー: 複数の顧客でAWSの物理ハードウェアを共有

- 専有テナンシー: 物理ハードウェアを専有利用

ECサイトでは、コスト効率と十分なセキュリティが確保されるデフォルトテナンシーが適切です。専有テナンシーは、規制要件が厳しい金融機関や政府機関で利用されます。

【解説】マルチAZ構成の重要性

2つのAZを選択する理由:

- 高可用性: 1つのAZで障害が発生しても、もう1つのAZでサービス継続

- データセンター分散: 物理的に独立したデータセンターでのリソース配置

- AWSサービス要件: RDSのMulti-AZ、ALBの要件を満たす

- コストバランス: 高可用性とコストのバランス

3つ以上のAZも可能ですが、ECサイトでは2つで十分な可用性を確保できます。

【解説】パブリックサブネットの役割と数

各AZに1つずつパブリックサブネットを配置する理由:

- ロードバランサー配置: ALBは最低2つのAZが必要

- 冗長性: 1つのAZで障害が発生してもトラフィック継続

- Auto Scaling: 複数AZでのインスタンス自動起動

パブリックサブネットには以下を配置するのが一般的です:

- Application Load Balancer(ALB)

- NAT Gateway

- 踏み台サーバー(Bastion Host)

【解説】プライベートサブネットの設計思想

各AZにプライベートサブネットを配置する理由:

- セキュリティ: データベースやアプリケーションサーバーを外部から隔離

- データベース要件: RDS Multi-AZは複数のプライベートサブネットが必要

- スケーラビリティ: Auto Scalingによる複数AZでのスケールアウト

プライベートサブネットには以下を配置するのが一般的です:

- RDS データベース

- ElastiCache

- 内部向けアプリケーション

【解説】NATゲートウェイ配置戦略

「AZごとに1つ」を選択する場合:

- 高可用性: 各AZが独立してアウトバウンド通信可能

- 障害耐性: 1つのNATゲートウェイで障害が発生しても他のAZは継続動作

- パフォーマンス: AZ内完結の通信によるレイテンシー最小化

コスト最適化案:

- 1つのNATゲートウェイ: 全プライベートサブネットが1つのNATを共有

- NAT Instance: マネージドサービスでなく自前でNAT機能を構築

- VPCエンドポイント: 特定のAWSサービスへは直接接続

NATゲートウェイは1つあたり月額$33ほどかかってしまいます。

(2025/06/29 米国東部(バージニア北部)での料金例)

| NATゲートウェイあたりの料金(USD/時) | 処理データ1GBあたりの料金(USD) |

|---|---|

| 0.045 | 0.045 |

【解説】VPCエンドポイントの判断基準

学習段階で「なし」を選択する理由:

- シンプルさ: ネットワーク構成の理解を優先

- コスト: エンドポイント利用料金の回避

- 学習効果: インターネット経由でのAWSサービス通信を体験

本番環境での検討事項:

- S3エンドポイント: データ転送コスト削減、セキュリティ向上

- DynamoDBエンドポイント: レスポンス時間改善

- ECRエンドポイント: コンテナイメージ取得の高速化

【重要】AZ単位でNATゲートウェイ配置が必要なシチュエーション

AZ単位でのNATゲートウェイ配置は追加コストが発生しますが、以下のようなシステム要件やビジネス要件がある場合は、そのコストを上回るメリットが得られるため推奨されます。

ミッションクリティカルシステムでの必要性

金融系システムでは、銀行のオンラインバンキングや証券取引システムなど、数分の停止でも数億円の損失や法的責任が発生する可能性があります。また、金融庁などの規制要件によりシステム停止時間に厳格な制限が設けられているため、単一障害点の排除は必須要件となります。

医療系システムにおいても、電子カルテや遠隔医療システムでは患者の生命に関わる情報へのアクセスが常に必要であり、24時間365日の安定稼働が求められます。わずかな停止時間でも医療現場での判断遅れにつながる可能性があります。

大規模ECサイトの場合、Amazon・楽天クラスの事業者では、特にセール期間中の数分停止で数千万円の機会損失が発生します。さらに、システムの不安定性は顧客満足度とブランド信頼性に重大な影響を与え、長期的な競争力低下につながります。

大量トラフィック処理システムでの要件

データ分析基盤やビッグデータ処理、機械学習パイプラインでは、外部APIから気象データや金融データなどの大量データを取得する必要があります。この場合、1つのNATゲートウェイでは帯域制限(45Gbps)に達する可能性があり、処理速度がボトルネックとなってしまいます。

メディア配信システムである動画配信や音楽ストリーミングサービスでは、CDN連携やコンテンツ同期で大量の外部通信が発生し、レスポンス遅延が直接的にユーザー体験の品質に影響します。

リアルタイム性能要件の厳しいシステム

FX取引や仮想通貨取引などのリアルタイム取引システムでは、ミリ秒単位のレスポンス時間が収益に直結します。AZ間通信による追加レイテンシーは許容できないため、同一AZ内でのネットワーク完結が必要となります。

オンラインゲームやeスポーツのゲームサーバーでも、プレイヤー体験において遅延は致命的な問題となり、競合他社への顧客流出を招く可能性があります。

規制・コンプライアンス要件の厳格な業界

電力・水道・交通システムなどの公共インフラは国家安全保障に関わる重要インフラであり、単一障害点の排除が法的要件として定められています。人材サービスや教育機関などの個人情報取扱い業務では、GDPRや個人情報保護法において可用性要件が規定されており、データ処理停止は法的リスクを伴います。

ビジネス成長期企業での戦略的重要性

急激なユーザー増加期にあるスタートアップでは、予想を超えるトラフィック増加への対応能力がビジネス成功の鍵となります。サービス停止による機会損失とユーザー離脱は、成長機会を失う重大なリスクです。新サービスをローンチする既存企業においても、初期の印象がサービスの成功を左右するため、高い品質基準の維持が必要となります。

災害対策・事業継続計画での重要性

保険会社では災害時の迅速な保険金支払いが社会的責任であり、システム停止は被災者支援に直接影響します。通信やエネルギー供給などのライフライン系企業、住民サービスや災害情報配信を担う自治体システムでも、継続的なサービス提供が社会インフラとして不可欠です。

コスト対効果の判断基準

NATゲートウェイ2台での月額コストは約66ドル(年間約800ドル)ですが、システム停止による損失は1時間あたり数百万円から数億円に達する場合があります。可用性の観点では、99.9%から99.99%への向上により、年間停止時間を43分から4分に短縮できます。

このような要件を持たない小規模システムや開発環境では、コスト削減を優先して1つのNATゲートウェイを複数のAZで共有する方が合理的な選択となります。重要なのは、システムの特性とビジネス要件を総合的に評価し、適切なトレードオフを判断することです。

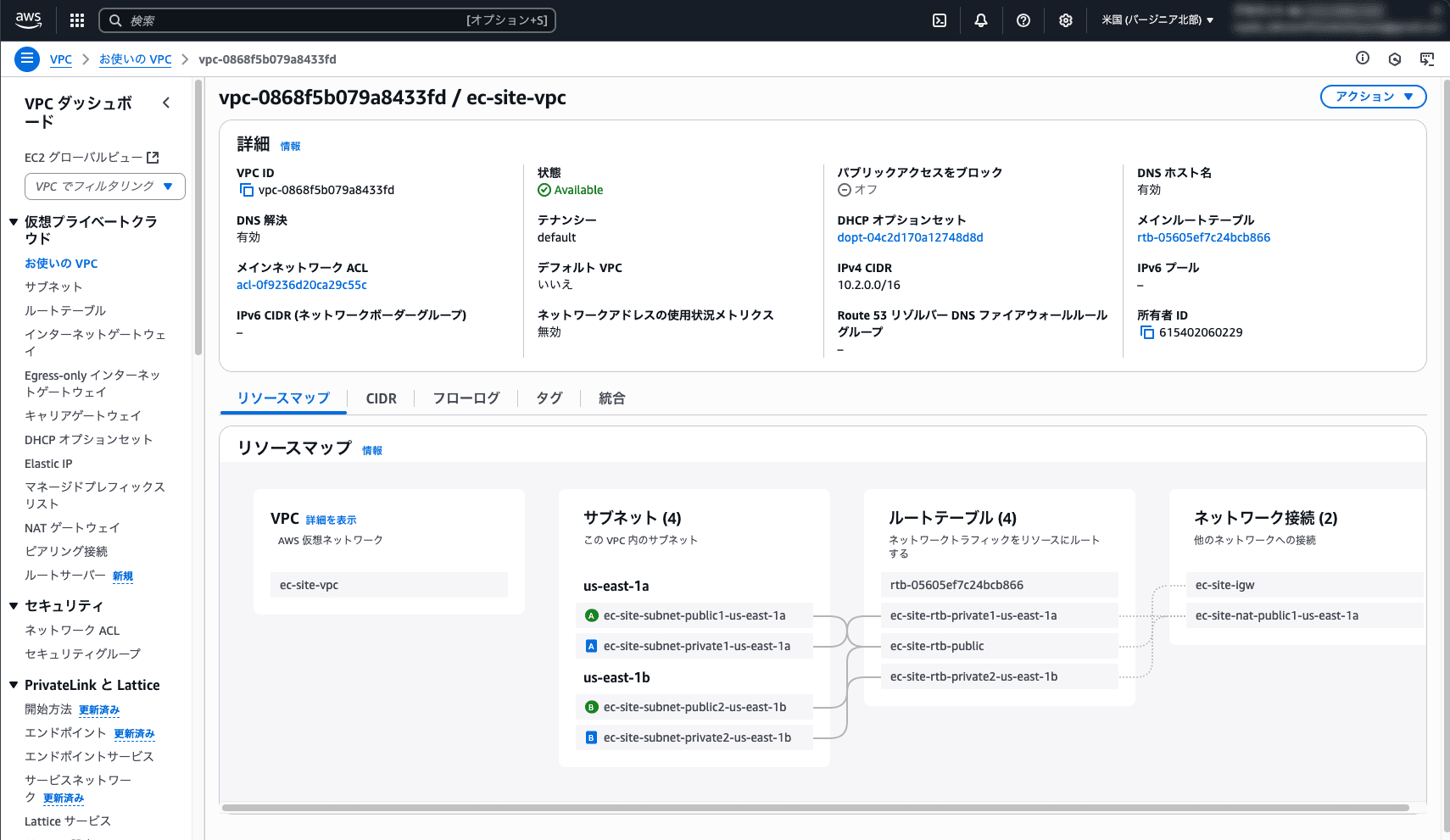

1-3. 作成されたVPCの確認

- 「VPCが正常に作成されました」というメッセージが表示されたら、「表示」ボタンをクリックします。

- VPCの詳細画面で、以下の情報を確認します:

- VPC ID:「vpc-xxxxxxxxxxxxxxxxx」形式のIDが表示されます。

- IPv4 CIDR:「10.0.0.0/16」が表示されます。

- 状態:「Available」が表示されます。

2. 自動作成されたサブネットの確認

AWSでのサブネット

VPC内をさらに細かく分割したネットワークセグメントです。

種類と特徴:

- パブリックサブネット:

- インターネットゲートウェイ経由で外部アクセス可能

- 自動的にパブリックIPアドレス割り当て可能

- Webサーバー、ロードバランサー配置用

- プライベートサブネット:

- 直接的な外部アクセス不可

- NATゲートウェイ経由でアウトバウンド通信のみ

- データベース、アプリケーションサーバー配置用

マルチAZ設計例:

高可用性を考慮した配置:

AZ-a (us-east-1a):

├── パブリックサブネット: 10.0.1.0/24

└── プライベートサブネット: 10.0.3.0/24

AZ-c (us-east-1c):

├── パブリックサブネット: 10.0.2.0/24

└── プライベートサブネット: 10.0.4.0/24さくらクラウドでの同等機能

「サブネット機能 + ゾーン分散」

- プライベートネットワーク内でのIP範囲分割

- 石狩・東京リージョンでのゾーン別配置

オンプレミスでの同等技術

「サブネッティング + VLAN設計」

- 物理的なサブネット分割:スイッチポート単位での分割

- VLAN間ルーティング:Layer3スイッチでの相互通信

企業ネットワーク設計例:

物理ネットワーク: 192.168.0.0/16

├── 管理用VLAN: 192.168.10.0/24(VLAN 10)

│ └── サーバー管理、ネットワーク機器管理

├── 開発用VLAN: 192.168.20.0/24(VLAN 20)

│ └── 開発サーバー、テスト環境

├── 本番用VLAN: 192.168.30.0/24(VLAN 30)

│ └── 本番Webサーバー、アプリケーション

└── DMZ VLAN: 192.168.100.0/24(VLAN 100)

└── 外部公開サーバー実装コマンド例:

# Linux サーバーでのサブネット設定

# インターフェース設定(Ubuntu/Debian)

auto eth0

iface eth0 inet static

address 192.168.30.10

netmask 255.255.255.0

gateway 192.168.30.1

dns-nameservers 192.168.10.12-1. サブネット一覧の確認

【解説】サブネット確認の目的

サブネット一覧の確認は、VPC作成時に自動生成されたネットワーク分割が正しく行われているかを検証する重要な作業です。ここで確認することで、以下が把握できます:

- IPアドレス範囲の適切な分割

- アベイラビリティーゾーンへの正しい配置

- パブリック・プライベートの適切な分類

- 左側のメニューから「サブネット」をクリックします。

- 「ec-site」に関連する4つのサブネットが表示されます:

- 「ec-site-public-us-east-1a」(パブリックサブネット、AZ: us-east-1a)

- 「ec-site-public-us-east-1c」(パブリックサブネット、AZ: us-east-1c)

- 「ec-site-private-us-east-1a」(プライベートサブネット、AZ: us-east-1a)

- 「ec-site-private-us-east-1c」(プライベートサブネット、AZ: us-east-1c)

【解説】なぜ4つのサブネットが作成されるのか

VPC作成時に「パブリックサブネット」「プライベートサブネット」を「2つのAZ」に指定したため、4つのサブネットが作成されます:

- 冗長性確保: 各AZに同じ種類のサブネットを配置

- ロードバランサー要件: ALBは最低2つのAZのパブリックサブネットが必要

- データベース要件: RDS Multi-AZは複数のプライベートサブネットが必要

2-2. パブリックサブネットの詳細確認

【解説】パブリックサブネットの特徴確認項目

パブリックサブネットが正しく設定されているかを確認するため、以下の項目をチェックします:

- インターネットアクセス: パブリックIPアドレスの自動割り当て設定

- ルーティング: インターネットゲートウェイへのルート設定

- 配置: 各AZへの適切な分散

- 「ec-site-public-us-east-1a」をクリックします。

- 以下の情報を確認します:

- サブネットID:「subnet-xxxxxxxxxxxxxxxxx」形式のIDが表示されます。

- VPC:「ec-site」が表示されます。

- アベイラビリティーゾーン:「us-east-1a」が表示されます。

- IPv4 CIDR:「10.0.0.0/20」または「10.0.16.0/20」などが表示されます。

- 自動割り当てパブリックIPv4アドレス:「いいえ」が表示されます。(パブリックサブネットの特徴)

2-3. パブリックIPv4アドレス自動割り当ての設定

- 「ec-site-subnet-public1-us-east-1a」をクリックします。

- 画面右上の「アクション」をクリックし、「サブネットの設定を編集」を選択します。

- 「パブリック IPv4 アドレスの自動割り当てを有効化」にチェックを入れます。

- 「保存」ボタンをクリックします。

- 「パブリック IPv4 アドレスを自動割り当て」が「はい」になっていることを確認します。

同様の手順を「ec-site-subnet-public2-us-east-1c」にも実施してください。

【解説】AZ配置の戦略的意味

アベイラビリティーゾーンの確認により、以下が検証できます:

- 地理的分散: 物理的に独立したデータセンターへの配置

- 障害耐性: 1つのAZで障害が発生しても他のAZで継続運用

- パフォーマンス: 同一AZ内での低レイテンシー通信

【解説】CIDRブロック分割の理解

表示されるCIDRブロック(例:10.0.1.0/24)は以下を意味します:

- アドレス範囲: 256個のIPアドレス(10.0.1.0 〜 10.0.1.255)

- 利用可能アドレス: 実際は251個(AWS予約5個を除く)

- 拡張性: 将来的なリソース追加に対応可能な余裕

【解説】パブリックIP自動割り当ての意味

「はい」の設定により、以下が実現されます:

- EC2起動時: 自動的にパブリックIPアドレスが割り当て

- インターネットアクセス: 外部からの直接アクセスが可能

- 動的割り当て: インスタンス停止・起動時にIPアドレスが変更

静的なIPアドレスが必要な場合は、Elastic IPを別途設定します。

2-4. プライベートサブネットの詳細確認

【解説】プライベートサブネットの セキュリティ特性

プライベートサブネットの確認では、セキュリティを重視した設定が正しく適用されているかを検証します:

- 外部アクセス遮断: パブリックIPアドレスの割り当てなし

- アウトバウンド通信: NATゲートウェイ経由でのインターネットアクセス

- 内部通信: VPC内での安全な通信

- 「ec-site-private-us-east-1a」をクリックします。

- 以下の情報を確認します:

- サブネットID:「subnet-xxxxxxxxxxxxxxxxx」形式のIDが表示されます。

- VPC:「ec-site」が表示されます。

- アベイラビリティーゾーン:「us-east-1a」が表示されます。

- IPv4 CIDR:「10.0.128.0/20」または「10.0.144.0/20」などが表示されます。

- 自動割り当てパブリックIPv4アドレス:「いいえ」が表示されます。(プライベートサブネットの特徴)

【解説】プライベートサブネットのCIDR設計

プライベートサブネットのCIDRブロックは、パブリックサブネットと異なる範囲が割り当てられます:

- 分離設計: パブリック(10.0.1.0/24、10.0.2.0/24)とプライベート(10.0.3.0/24、10.0.4.0/24)の明確な分離

- セキュリティ境界: ネットワークレベルでの論理的分離

- 管理効率: IPアドレス範囲による用途の判別

3. 自動作成されたインターネットゲートウェイの確認

3-1. インターネットゲートウェイの確認

- 左側のメニューから「インターネットゲートウェイ」をクリックします。

【解説】インターネットゲートウェイの役割

インターネットゲートウェイは、VPCとインターネット間の通信を実現する重要なコンポーネントです:

- 双方向通信: インバウンド・アウトバウンド両方向の通信をサポート

- NAT機能: プライベートIPアドレスとパブリックIPアドレスの変換

- スケーラビリティ: 自動的なスケーリングによる高いパフォーマンス

- 「ec-site」に関連するインターネットゲートウェイ(名前は「ec-site-igw」など)が表示されます。

- このインターネットゲートウェイをクリックし、以下の情報を確認します:

- インターネットゲートウェイID:「igw-xxxxxxxxxxxxxxxxx」形式のIDが表示されます。

- 状態:「アタッチ済み」が表示されます。

- アタッチ先VPC:「ec-site」が表示されます。

【解説】IGW IDの活用場面

インターネットゲートウェイIDは、以下の設定で使用されます:

- ルートテーブル設定: 0.0.0.0/0のターゲット指定

- CloudFormation/Terraform: インフラコード内での参照

- API呼び出し: プログラムからのネットワーク設定

【解説】アタッチ状態の重要性

「アタッチ済み」状態の確認により、以下が保証されます:

- 通信経路確立: VPCとインターネット間の物理的な接続

- ルーティング可能: ルートテーブルでの参照先として利用可能

- サービス継続: インターネット通信の継続的な利用

【解説】VPCアタッチメントの検証

正しいVPCへのアタッチメント確認により、以下のリスクを回避できます:

- 設定ミス: 意図しないVPCへの接続

- セキュリティ: 不要なネットワーク経路の作成防止

- 管理性: リソースの所属関係の明確化

4. 自動作成されたNATゲートウェイの確認

4-1. NATゲートウェイの確認

- 左側のメニューから「NATゲートウェイ」をクリックします。

- 「ec-site」に関連する2つのNATゲートウェイ(名前は「ec-site-nat-public-us-east-1a」と「ec-site-nat-public-us-east-1c」など)が表示されます。

- いずれかのNATゲートウェイをクリックし、以下の情報を確認します:

- NATゲートウェイID:「nat-xxxxxxxxxxxxxxxxx」形式のIDが表示されます。

- 状態:「Available」が表示されます。

- サブネット:パブリックサブネットのIDが表示されます。

- 接続タイプ:「パブリック」が表示されます。

【解説】NATゲートウェイ vs NAT Instanceの選択理由

AWSでは2つのNAT機能が提供されますが、NATゲートウェイを選択する理由:

- 管理負荷: パッチ適用、障害対応など運用作業が不要

- 可用性: AWSによる自動的な冗長化

- パフォーマンス: 最大45Gbpsの帯域幅

- セキュリティ: セキュリティ更新の自動適用

【解説】複数NATゲートウェイの配置戦略

各AZに1つずつNATゲートウェイを配置する理由:

- 単一障害点の回避: 1つのNATゲートウェイで障害が発生しても他のAZは継続動作

- レイテンシー最適化: AZ内完結の通信によるネットワーク遅延の最小化

- 帯域分散: トラフィック負荷の分散

【解説】パブリックサブネット配置の必要性

NATゲートウェイがパブリックサブネットに配置される理由:

- インターネットアクセス: NATゲートウェイ自体がインターネット接続を必要

- パブリックIP: Elastic IPアドレスの割り当てが必要

- ルーティング: インターネットゲートウェイへのルートが必要

【解説】接続タイプの選択肢

NATゲートウェイには複数の接続タイプがあります:

- パブリック: インターネット接続(今回の選択)

- プライベート: VPC内または他のVPCとの通信のみ

- プライベート(EgressOnlyIGW): IPv6のアウトバウンド専用

ECサイトでは、プライベートサブネットからのソフトウェア更新やAPIアクセスのためにパブリック接続が必要です。

5. 自動作成されたルートテーブルの確認

5-1. ルートテーブル一覧の確認

【解説】ルートテーブル確認の重要性

ルートテーブルは、ネットワークトラフィックの「道案内」であり、その設定確認は以下の理由で重要です:

- 通信経路の検証: 意図した通信経路が設定されているか

- セキュリティ境界: パブリック・プライベート間の適切な分離

- トラブルシューティング: 接続問題の原因特定

- 左側のメニューから「ルートテーブル」をクリックします。

- 「ec-site」に関連する3つのルートテーブルが表示されます:

- 「ec-site-public」(パブリックサブネット用)

- 「ec-site-private1-us-east-1a」(AZ-aのプライベートサブネット用)

- 「ec-site-private2-us-east-1c」(AZ-cのプライベートサブネット用)

【解説】複数ルートテーブルの設計理由

異なるタイプのサブネットに対して別々のルートテーブルを使用する理由:

- セキュリティ分離: パブリックとプライベートで異なる通信ポリシー

- 障害分離: 1つのルートテーブルの問題が他に影響しない

- 運用効率: 用途別の管理による設定ミスの防止

5-2. パブリックルートテーブルの詳細確認

【解説】パブリックルートテーブルの特徴

パブリックルートテーブルは、インターネットアクセスを実現するための設定が含まれています:

- 双方向通信: インバウンド・アウトバウンド両方向の通信

- 直接ルーティング: インターネットゲートウェイへの直接ルート

- 共有設計: 複数のパブリックサブネットで共通利用

- 「ec-site-public」をクリックします。

- 「ルート」タブで以下のルートを確認します:

- 「10.0.0.0/16」宛てのトラフィックは「local」(VPC内部の通信)

- 「0.0.0.0/0」宛てのトラフィックは「igw-xxxxxxxxxxxxxxxxx」(インターネットゲートウェイ経由でインターネットへ)

- 「サブネットの関連付け」タブで、2つのパブリックサブネットが関連付けられていることを確認します。

【解説】ルートエントリの読み方

ルートテーブルの各エントリは「宛先(Destination)」と「ターゲット(Target)」のペアで構成されます:

【解説】ローカルルートの意味

「10.0.0.0/16 → local」エントリの重要性:

- VPC内通信: 同一VPC内のすべてのサブネット間通信を許可

- 自動設定: VPC作成時に自動的に追加される

- 削除不可: セキュリティ上、手動削除はできない

- 優先度: 最も具体的なルート(longest prefix match)として優先される

【解説】デフォルトルートの設定

「0.0.0.0/0 → IGW」エントリが意味すること:

- デフォルト経路: VPC内にない宛先はすべてインターネットゲートウェイ経由

- インターネットアクセス: WebサーバーがインターネットからアクセスReceive可能

- パブリックIP必須: このルートを使用するにはパブリックIPアドレスが必要

【解説】サブネット関連付けの検証意義

サブネットとルートテーブルの関連付け確認により、以下が検証できます:

- ルーティング適用: そのサブネットのトラフィックがどのルートテーブルの設定に従うか

- 設定整合性: 意図したネットワーク設計が正しく実装されているか

- セキュリティ: 適切なセキュリティ境界が維持されているか

5-3. プライベートルートテーブルの詳細確認

【解説】プライベートルートテーブルの設計思想

プライベートルートテーブルは、セキュリティを重視した制限的な通信を実現します:

- アウトバウンドのみ: 外部からの直接アクセスは不可

- NAT経由: NATゲートウェイ経由でのインターネットアクセス

- AZ別設計: 各AZで独立したルーティング

- 「ec-site-private1-us-east-1a」をクリックします。

- 「ルート」タブで以下のルートを確認します:

- 「サブネットの関連付け」タブで、対応するプライベートサブネットが関連付けられていることを確認します。

- 同様に、「ec-site-private2-us-east-1c」についても確認します。

このステップで何をしたのか

このステップでは、ECサイト構築の基盤となるネットワーク環境を整備しました。具体的には、VPCを作成して専用のネットワーク空間を構築しました。また、パブリックサブネットとプライベートサブネットを分けることで、セキュリティを考慮したネットワーク設計を行いました。

ECサイトでどのような影響があるのか

この基盤整備により、ECサイトを安全かつ効率的に運用するための土台が完成しました。パブリックサブネットにはWebサーバーを、プライベートサブネットにはデータベースを配置することで、外部からの不正アクセスからデータを守りながらも、お客さんがECサイトを利用できる環境が整いました。これはお店の敷地と建物の基礎工事が完了した状態に相当します。

技術比較まとめ表

| 技術領域 | AWS | さくらクラウド | オンプレミス |

|---|---|---|---|

| ネットワーク分離 | VPC 論理的完全分離、マルチAZ | プライベートネットワーク・スイッチ 基本的な分離機能 | 物理ネットワーク + VLAN 物理的な制約あり |

| サブネット分割 | パブリック・プライベートサブネット 自動的なIP管理、AZ分散 | サブネット機能 基本的なIP分割 | サブネッティング + VLAN 手動設定、物理制約 |

| ルーティング制御 | ルートテーブル(マネージド) 動的な経路制御、複数ターゲット | ルーティング設定 基本的な経路制御 | 物理ルーター設定 詳細設定可能、運用負荷大 |

学習において重要な技術的違い

1. 抽象化レベルの違い

- AWS:高度に抽象化され、物理的な制約から解放

- さくらクラウド:中程度の抽象化、基本的なクラウド機能

- オンプレミス:物理的な制約を直接管理

2. 管理責任の違い

- AWS:インフラの運用・保守はAWSが担当(Shared Responsibility Model)

- さくらクラウド:基本的なインフラはさくらが担当

- オンプレミス:すべて自社で管理(ハードウェア調達から運用まで)

3. スケーラビリティの違い

- AWS:数クリックで即座にスケール、世界規模の拡張可能

- さくらクラウド:ある程度のスケーラビリティあり

- オンプレミス:物理的な機器調達・設置が必要

4. コスト構造の違い

- AWS:従量課金、初期費用最小、使った分だけ課金

- さくらクラウド:月額課金中心、予測しやすいコスト

- オンプレミス:大きな初期投資、長期的な減価償却

実践チェック:画面キャプチャで証明しよう

下記のチェック項目について、実際にAWSマネジメントコンソールで設定ができていることを確認し、各項目ごとに該当画面のスクリーンショットを撮影して提出してください。

-

VPC「ec-site」が作成されている(CIDR: 10.0.0.0/16)

-

パブリックサブネットが作成されている(CIDR: 10.0.1.0/24)

-

プライベートサブネットが作成されている(CIDR: 10.0.2.0/24)

-

インターネットゲートウェイが作成され、VPCに接続されている

-

パブリックルートテーブルが作成され、インターネットへのルート(0.0.0.0/0 → IGW)が設定されている

-

パブリックルートテーブルがパブリックサブネットに関連付けられている

-

プライベートルートテーブルが作成され、NATゲートウェイへのルート(0.0.0.0/0 → NAT GW)が設定されている

-

プライベートルートテーブルがプライベートサブネットに関連付けられている

提出方法: 各項目ごとにスクリーンショットを撮影し、まとめて提出してください。 ファイル名やコメントで「どの項目か」が分かるようにしてください。

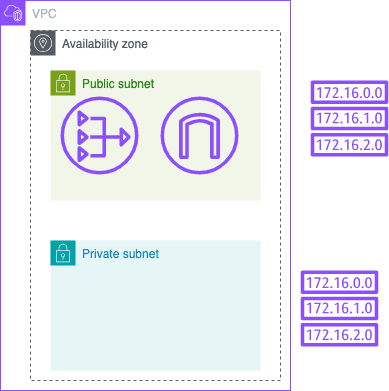

構成図による理解度チェック

ここまでの手順で作成したAWSリソースの構成図を自分で描いてみましょう。これは、構築した環境を可視化し、各リソースの役割と繋がりを深く理解するための重要なアセスメントチェックです。

なぜ構成図を書くのか?

テキストベースの手順を追うだけでは、リソース同士の複雑な関係性を体系的に理解するのは難しい場合があります。 構成図を描くことで、以下のメリットがあります。

- 知識の定着: 自分の手で図に起こすことで、各リソースの存在と役割を記憶に定着させることができます。

- 全体像の把握: 個々のリソースがどのように連携して1つのネットワークを形成しているのか、全体像を俯瞰的に理解できます。

- 問題解決能力の向上: 将来的にトラブルシューティングを行う際、頭の中にインフラの地図が描けていることは大きな助けとなります。

構成図の書き方

手書きでも、diagrams.net (draw.io) のような作図ツールを使っても構いません。AWSのアーキテクチャ図でよく使われるアイコンを利用すると、より実践的になります。

以下のリソースをすべて含め、それらの関係性がわかるように描いてみましょう。

- VPC: もっとも外側の枠として描きます。

- アベイラビリティーゾーン (AZ): VPC内に2つのAZ(us-east-1a, us-east-1c)を描きます。

- サブネット: 各AZの中に、パブリックサブネットとプライベートサブネットを1つずつ描きます(合計4つのサブネット)。

- インターネットゲートウェイ: VPCにアタッチされる形で描きます。

- NATゲートウェイ: 2つのパブリックサブネットの中に、それぞれ1つずつ配置します。

- ルートテーブル: 3つのルートテーブル(パブリック用x1, プライベート用x2)を描き、どのサブネットに関連付けられているかを示します。

- 通信経路:

- インターネットからインターネットゲートウェイへの矢印。

- パブリックサブネットのルートテーブルからインターネットゲートウェイへのルート (

0.0.0.0/0) を示します。 - プライベートサブネットのルートテーブルからNATゲートウェイへのルート (

0.0.0.0/0) を示します。

💡 ヒント: 完成した構成図は、この後のステップを進める上での道しるべとなります。時間をかけて丁寧に取り組んでみましょう。完成したら、メンターに確認してもらいフィードバックをもらってください

以下サンプル画像になります。

理解度チェック:なぜ?を考えてみよう

AWSの各リソースや設計には、必ず“理由”や“目的”があります。 下記の「なぜ?」という問いに自分なりの言葉で答えてみましょう。 仕組みや設計意図を自分で説明できることが、真の理解につながります。 ぜひ、単なる暗記ではなく「なぜそうなっているのか?」を意識して考えてみてください。

Q. パブリックサブネットとプライベートサブネットの2種類のサブネットがあるのはなぜでしょうか?

Q. ルートテーブルを作成する必要があるのはなぜでしょうか?ルートテーブルを作成することでどのようなことが実現できるでしょうか?プライベートサブネットという言葉を用いて説明してください。

今回のステップで利用したAWSサービス名一覧

- VPC (Virtual Private Cloud):AWS上に構築する仮想ネットワーク

- サブネット:VPCという大きな仮想ネットワークを目的に応じて分割した小さなネットワーク

- インターネットゲートウェイ :パブリックサブネット のリソースがインターネットと通信するためのサービス

- NATゲートウェイ :プライベートサブネット 内のリソースがインターネットにアクセスするためのサービス

- ルートテーブル :ネットワークトラフィックの行き先を決定するルーティング規則の集合